CEでNutanix Flowを試してみる part2 〜マイクロセグメンテーション〜

本記事はNutanix Advent Calendar 2019(1枚目−12/14)へ投稿しています。

前回の記事で紹介したFlowでマイクロセグメンテーションができるかを実際に試してみました。

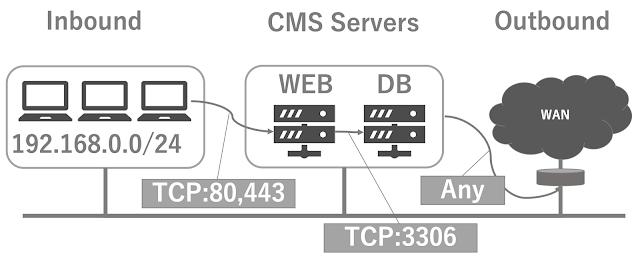

マイクロセグメンテーションを行う環境は次のような環境をイメージして構成しています。

設定手順から紹介していきます。

歯車アイコンをクリックし、[Settings]ページを開きます。

[Flow]-[Microsgmentation]をクリックし、サービスを有効化します。

CE版でも動作しますが、評価版として動作するため、Prism Centralを導入してから60日間だけ使えるようですね。

セキュリティポリシーを定義するためのカテゴリを定義します。

カテゴリの設定は左ペインのVirtual Infrastructure - Categoriesから設定します。

一番下の値の右はしに+ボタンがあります。クリックして、CMS_SVを追加します。

一番下の値の右はしに+ボタンがあります。クリックして、WEBServers、DBServersを追加します。

左ペインのVirtual Infrastructure - VMs -Listを開きます。

登録したい仮想マシンを選択、[Actions]をクリックします。

表示されたメニューで[Manage Categories]をクリックします。

表示された画面で、登録したいカテゴリ(AppType・AppTier)を選択します。

登録したカテゴリは次の2つです。

[Policy]-[Security Policy]を開きます。

[Create App Security Policy]を開き、[Secure Applications(App Policy)]を選択、ウィザードを表示ます。

Define Policyの画面で、ポリシー名や利用するカテゴリを選択し、[Next]をクリックします。

次に、Secure Applicationの画面で、通信のフローを設定します。

それぞれを登録した後、[+]をクリックし、ターゲットに紐付け、通信のルールを定義します。フィルタリングポリシーはICMP/TCP/UDPのサービスとポート番号を割り当てていきます。

なお、Apptype間の通信を制御する場合は、[Set Rules within App]をクリックすると登録できます。

一通りポリシーを適用したら[Next]をクリック。

[Review]画面で、設定を確認後、[Save and Monitor]をクリック、設定を完了させます。

App Security Policyでは、MONITORもしくはAPPLYの2つのモードが選べます。

モニターモードでは通信の状態の監視のみ行い、フィルタリングは適用されません。

このモードは通信の可視化やフィルター適用前に設定の不備がないか確認するために使います。

APPLYモードでは実際にフィルターが適用され、ポリシーに合致しない通信はドロップされます。

対象の仮想マシンにPINGを打っている状態で確認すると、ポリシーがApplyされた時点で通信がドロップされたことが確認できます。

このAPPLYモードでも通信の可否が表示され、通信の状況は可視化して確認できます。

と、いうことで、CEでNutanix Flowをお試ししてみました。

■ CEでNutanix Flowを試してみる part3 〜環境の分離〜

■ CEでNutanix Flowを試してみる part4 〜仮想マシンの隔離〜

■ CEでNutanix Flowを試してみる part4 〜Flowの中身〜

前回に引き続きの紹介。

紹介したFlowについては、私も執筆に参加した本でさらに詳しく記載しています。

一度手に取ってみてください♪

Nutanix Enterprise Cloud クラウド発想のITインフラ技術 (翔泳社)

前回の記事で紹介したFlowでマイクロセグメンテーションができるかを実際に試してみました。

マイクロセグメンテーションを行う環境は次のような環境をイメージして構成しています。

CE版でマイクロセグメンテーションを試してみる

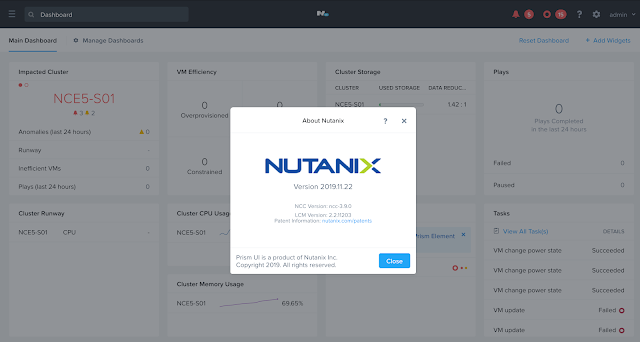

評価バージョンは、2019年11月22日にリリースされたCE5.11(Version 20191030.415)、CE版のPrism Central(Version 2019.11.22)です。設定手順から紹介していきます。

Flowの有効化

Flowを利用するため、Prism Centralで機能を有効化します。歯車アイコンをクリックし、[Settings]ページを開きます。

[Flow]-[Microsgmentation]をクリックし、サービスを有効化します。

CE版でも動作しますが、評価版として動作するため、Prism Centralを導入してから60日間だけ使えるようですね。

カテゴリの定義

今回は、CMSサーバ環境のマイクロセグメンテーションを行います。セキュリティポリシーを定義するためのカテゴリを定義します。

- CMSを構成するサーバのグループ AppType:CMS_SV

- CMSのWEBサーバ AppTier :WEBServers

- CMSのDBサーバ AppTier :DBServers

カテゴリの設定は左ペインのVirtual Infrastructure - Categoriesから設定します。

AppTypeの追加

AppTypeをクリックします。右上のUpdateをクリックすると編集画面が開きます。一番下の値の右はしに+ボタンがあります。クリックして、CMS_SVを追加します。

AppTierの追加

カテゴリの設定は左ペインのVirtual Infrastructure - Categoriesから、AppTierをクリックします。右上のUpdateをクリックすると編集画面が開きます。一番下の値の右はしに+ボタンがあります。クリックして、WEBServers、DBServersを追加します。

仮想マシンへのカテゴリの割り当て

作成したカテゴリに該当する仮想マシンを登録します。左ペインのVirtual Infrastructure - VMs -Listを開きます。

登録したい仮想マシンを選択、[Actions]をクリックします。

表示されたメニューで[Manage Categories]をクリックします。

表示された画面で、登録したいカテゴリ(AppType・AppTier)を選択します。

登録したカテゴリは次の2つです。

- CMSのWEBサーバ AppType:CMS_SV・AppTier :WEBServers

- CMSのDBサーバ AppType:CMS_SV・AppTier :DBServers

セキュリティポリシーの定義

次に、カテゴリに割り当てるセキュリティポリシーを定義します。[Policy]-[Security Policy]を開きます。

[Create App Security Policy]を開き、[Secure Applications(App Policy)]を選択、ウィザードを表示ます。

Define Policyの画面で、ポリシー名や利用するカテゴリを選択し、[Next]をクリックします。

次に、Secure Applicationの画面で、通信のフローを設定します。

- Inboud:対象のサービスにアクセスするインバウンド側を定義します。カテゴリやSubnetを設定できます。

- Outboud:対象のサービスからアクセスするアウトバウンド側を定義します。カテゴリやSubnetを設定できます。

- Apptype:対象のサービスを意味します。Apptype内で細分化する場合は、AppType内でAppTierを登録します。

それぞれを登録した後、[+]をクリックし、ターゲットに紐付け、通信のルールを定義します。フィルタリングポリシーはICMP/TCP/UDPのサービスとポート番号を割り当てていきます。

なお、Apptype間の通信を制御する場合は、[Set Rules within App]をクリックすると登録できます。

一通りポリシーを適用したら[Next]をクリック。

[Review]画面で、設定を確認後、[Save and Monitor]をクリック、設定を完了させます。

App Security Policyでは、MONITORもしくはAPPLYの2つのモードが選べます。

モニターモードでは通信の状態の監視のみ行い、フィルタリングは適用されません。

このモードは通信の可視化やフィルター適用前に設定の不備がないか確認するために使います。

APPLYモードでは実際にフィルターが適用され、ポリシーに合致しない通信はドロップされます。

対象の仮想マシンにPINGを打っている状態で確認すると、ポリシーがApplyされた時点で通信がドロップされたことが確認できます。

このAPPLYモードでも通信の可否が表示され、通信の状況は可視化して確認できます。

まとめ - マイクロセグメンテーション機能でできること

- 通信の可視化(モニタリング)

- カテゴリに該当する仮想マシンの通信の状態を確認できます

- カテゴリ単位でのフィルタリング

- カテゴリに該当する仮想マシンの通信を制御し、仮想マシンを保護することができます

と、いうことで、CEでNutanix Flowをお試ししてみました。

関連記事

■ CEでNutanix Flowを試してみる part1 〜Flowの概念〜■ CEでNutanix Flowを試してみる part3 〜環境の分離〜

■ CEでNutanix Flowを試してみる part4 〜仮想マシンの隔離〜

■ CEでNutanix Flowを試してみる part4 〜Flowの中身〜

前回に引き続きの紹介。

紹介したFlowについては、私も執筆に参加した本でさらに詳しく記載しています。

一度手に取ってみてください♪

Nutanix Enterprise Cloud クラウド発想のITインフラ技術 (翔泳社)

コメント

コメントを投稿